6. ARP y RARP

El Address Resolution Protocol (ARP) permite traducir direcciones IP a direcciones físicas (MAC) dentro de una red local. Su contraparte histórica, RARP, completaba el camino inverso cuando los hosts carecían de almacenamiento para guardar su dirección IP.

Sin esta dupla, la capa de enlace no sabría a qué tarjeta de red entregar cada trama, y la capa de red no podría confiar en que sus paquetes llegarán al destino correcto dentro del segmento local.

6.1 Función: vincular direcciones IP con MAC

ARP opera en el límite entre la capa de red (IPv4) y la capa de enlace (Ethernet, Wi-Fi). Su misión es responder a la pregunta: “¿Cuál es la dirección MAC asociada a esta dirección IP local?”.

El protocolo asume que los hosts ya conocen la IP destino mediante tablas de ruteo. Antes de enviar la trama en el medio físico, el host consulta a ARP; si no encuentra la respuesta en caché, inicia un proceso de descubrimiento que involucra a todos los equipos del segmento.

6.2 Flujo básico de ARP

- Búsqueda en caché: el host verifica si la dirección IP destino ya se asocia a una MAC en la tabla ARP.

- Solicitud (ARP Request): si no existe, envía una trama broadcast con la pregunta “¿Quién tiene IP X.X.X.X?”

- Respuesta (ARP Reply): el host dueño de la IP responde con su dirección MAC mediante una trama unicast.

- Actualización: el solicitante guarda la relación IP↔MAC en caché por un tiempo limitado (generalmente 2 a 20 minutos).

El proceso es rápido, pero es vulnerable a suplantaciones (ARP spoofing). Por ello, muchas organizaciones emplean inspección dinámicamente segura (DAI) en los switches.

6.3 Tabla ARP

La tabla ARP actúa como un diccionario temporal. Cada entrada almacena la dirección IP, la MAC correspondiente, el estado y la interfaz donde se aprendió. Ejemplo conceptual:

| IP | MAC | Interfaz | Estado | Tiempo restante |

|---|---|---|---|---|

| 192.168.10.1 | 3C-97-0E-A4-2F-11 | Ethernet0 | Dinámica | 85 s |

| 192.168.10.50 | 00-15-5D-00-09-1C | Wi-Fi | Dinámica | 97 s |

| 192.168.10.254 | 40-16-7E-AA-44-90 | Ethernet0 | Estática | ∞ |

Las entradas estáticas se utilizan para equipos críticos o para prevenir ataques de suplantación, ya que no expiran automáticamente.

6.4 RARP: traducción inversa (MAC → IP)

RARP fue diseñado para dispositivos sin almacenamiento permanente, como terminales diskless. Al arrancar, enviaban una solicitud con su MAC y esperaban la IP asociada desde un servidor.

Aunque RARP cayó en desuso con la aparición de BOOTP y DHCP, su estudio ilustra la evolución hacia protocolos más flexibles y seguros que permiten entregar múltiples parámetros (IP, máscara, gateway, DNS, etc.).

6.5 Ejemplo práctico con PowerShell

Windows mantiene una caché ARP que puede consultarse con el módulo de red moderno:

Get-NetNeighbor -AddressFamily IPv4 |

Select-Object IPAddress, LinkLayerAddress, InterfaceAlias, StateEl comando revela qué direcciones se resolvieron recientemente, en qué interfaz y en qué estado se encuentran (Reachable, Stale, Permanent). Es útil para validar si un host responde o si hay entradas obsoletas que podrían causar fallas intermitentes.

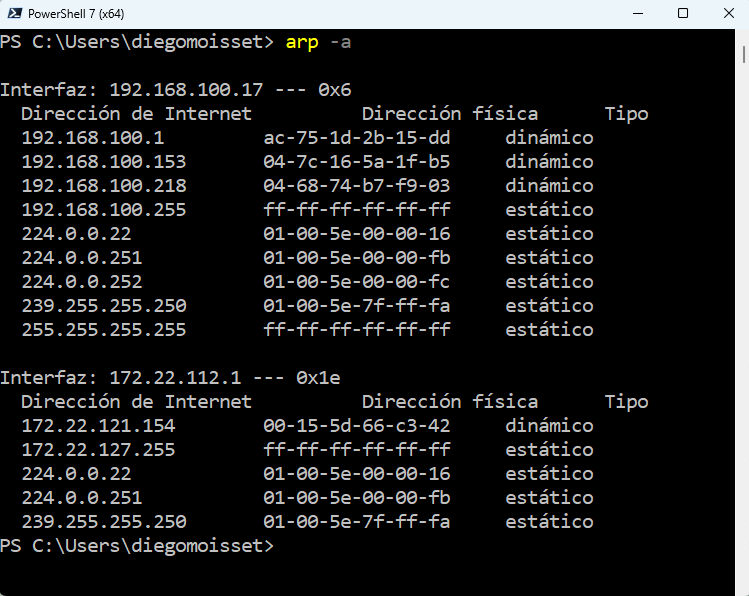

6.6 Monitoreo con Wireshark o `arp -a`

Herramientas como Wireshark permiten observar en tiempo real los paquetes ARP. Filtra con arp para visualizar solicitudes y respuestas,

identificar intentos de spoofing o estudiar el comportamiento de dispositivos IoT.

Desde la línea de comandos clásica, arp -a muestra la tabla de forma rápida:

arp -aEste comando resulta ideal cuando se necesita verificar una única dirección sin cargar módulos adicionales.

6.7 Consideraciones de seguridad

Debido a que ARP carece de autenticación, es susceptible a ataques de envenenamiento donde un actor malicioso envía respuestas falsas para redirigir el tráfico. Las mitigaciones habituales incluyen:

- Implementar Dynamic ARP Inspection en switches administrables.

- Usar entradas ARP estáticas para equipos críticos.

- Segregar redes mediante VLANs para reducir el dominio de broadcast.

- Monitorear anomalías con IDS/IPS que reconozcan patrones de spoofing.

6.8 Conclusión

ARP sigue siendo indispensable para que las tramas encuentren al destinatario correcto dentro de una LAN, mientras que RARP representa un hito histórico que condujo a protocolos de configuración más completos.

Comprender su funcionamiento te permitirá diagnosticar conflictos de direccionamiento, detectar ataques tempranos y optimizar el rendimiento de la red local.