4. Clasificación según propiedad y función

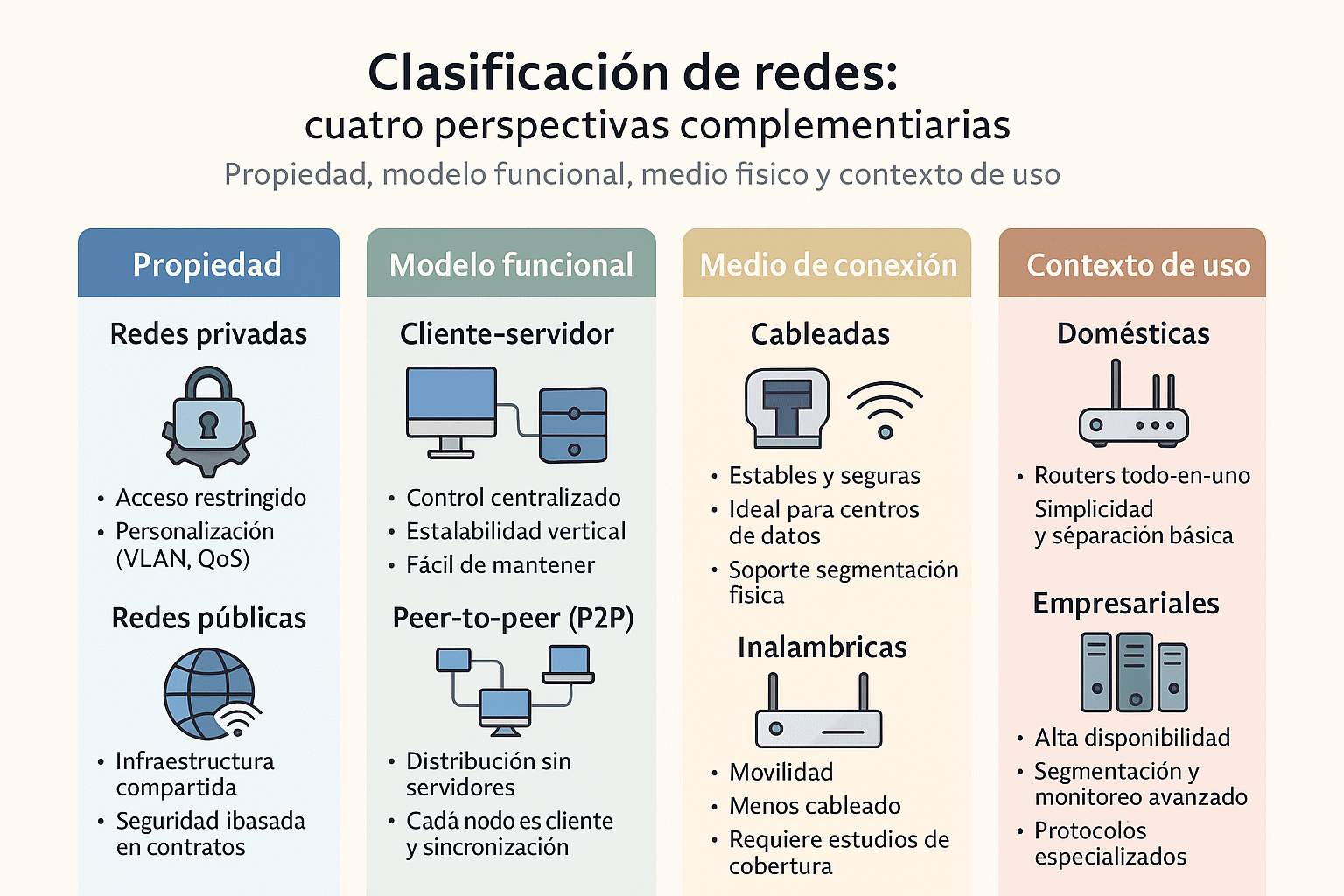

Para diseñar una red no basta con conocer su alcance geográfico (Tema 3); también es vital entender quién la administra, qué modelo de interacción utilizan los dispositivos y por qué medios se conectan. Este tema organiza la clasificación desde cuatro perspectivas complementarias que luego se cruzan con los dispositivos (Tema 2), topologías (Tema 5) y estrategias de seguridad (Tema 11).

4.1 Redes privadas vs redes públicas

La propiedad define el control sobre el hardware, las políticas de uso y la responsabilidad legal ante incidentes.

4.1.1 Redes privadas

Son operadas por una empresa, institución o individuo. Se caracterizan por:

- Acceso restringido: autenticación y autorización centralizadas; suele emplearse Active Directory o servicios equivalentes.

- Personalización: direccionamiento IP interno, segmentación por VLAN y QoS alineados con procesos del negocio.

- Responsabilidad directa: la organización define SLA internos y planes de contingencia.

4.1.2 Redes públicas

Pertenecen a proveedores o entidades gubernamentales y ofrecen conectividad compartida. Ejemplos: redes de operadores móviles, hotspots municipales, infraestructura de proveedores de Internet. Las políticas de seguridad se basan en contratos y regulaciones, y los usuarios raramente administran los dispositivos.

4.2 Cliente-servidor vs peer-to-peer (P2P)

El modelo funcional describe cómo intercambian datos los nodos finales.

4.2.1 Redes cliente-servidor

Los usuarios (clientes) consumen servicios centralizados alojados en servidores dedicados. Ventajas:

- Control y auditoría: los datos se concentran en repositorios seguros.

- Escalabilidad vertical: es posible agregar memoria, CPU o almacenamiento a los servidores.

- Mantenimiento simplificado: las actualizaciones se aplican en un número reducido de nodos.

Este modelo es predominante en redes empresariales, donde conviven servicios de correo, archivos y autenticación.

4.2.2 Redes peer-to-peer

En las redes P2P, cada nodo actúa como cliente y servidor a la vez. Se emplean en distribución de contenido, sincronización entre colegas y blockchain. Sus desafíos incluyen aseguramiento de identidad, manejo de versiones y control del ancho de banda.

4.3 Redes cableadas vs inalámbricas

El medio físico condiciona la velocidad, la movilidad y el presupuesto.

4.3.1 Redes cableadas

Utilizan par trenzado, fibra óptica o coaxial. Destacan por su estabilidad, inmunidad relativa a interferencias y facilidades para aplicar segmentación física. Son ideales para centros de datos, laboratorios multimedia y entornos industriales con ruido electromagnético controlado.

4.3.2 Redes inalámbricas

Basadas en Wi-Fi, Bluetooth u otras tecnologías de radio, otorgan movilidad y reducen cableado. Requieren estudios de cobertura, cifrado robusto (WPA3, 802.1X) y políticas de administración de espectro para evitar interferencias.

En la práctica, la mayoría de las organizaciones combinan ambos medios para equilibrar rendimiento y flexibilidad.

4.4 Redes domésticas, empresariales e industriales

Clasificar según el contexto de uso ayuda a definir prioridades y herramientas de administración.

4.4.1 Redes domésticas

En hogares y pequeños estudios, un router Wi-Fi integra funciones de firewall, NAT y servidor DHCP. La configuración se centra en la facilidad de uso y en separar invitados de dispositivos personales o IoT.

4.4.2 Redes empresariales

Requieren alta disponibilidad, segmentación y cumplimiento normativo. Incluyen switches gestionados, firewalls de próxima generación, sistemas de detección de intrusos y herramientas de monitoreo como Zabbix o plataformas equivalentes.

4.4.3 Redes industriales

Operan en plantas de manufactura, energía o logística. Integran buses de campo, controladores lógicos programables (PLC) y protocolos como Modbus. Se prioriza la resiliencia ante condiciones físicas adversas y la segmentación estricta entre la red de control y la red corporativa.

4.5 Tabla comparativa

| Clasificación | Ventajas clave | Riesgos o desafíos | Ejemplos típicos |

|---|---|---|---|

| Privada | Control total, personalización | Costos de mantenimiento, necesidad de personal especializado | LAN corporativa, laboratorio universitario |

| Pública | Acceso masivo, costos compartidos | Menor control sobre políticas de seguridad | Redes de ISP, Wi-Fi municipal |

| Cliente-servidor | Gobernanza centralizada, trazabilidad | Punto único de fallo si no hay redundancia | Aplicaciones corporativas, intranets |

| P2P | Distribución de carga, escalabilidad horizontal | Complejidad para asegurar datos | Compartición de archivos, blockchain |

| Cableada | Baja latencia, estabilidad | Instalación costosa, poca movilidad | Backbone de oficinas, racks de servidores |

| Inalámbrica | Movilidad, despliegue rápido | Interferencias, seguridad dependiente de configuración | Redes Wi-Fi, sensores distribuidos |

| Doméstica | Simplicidad, integración con IoT | Configuraciones por defecto inseguras | Hogar, oficina en casa |

| Empresarial | Servicios escalables, soporte profesional | Requiere procesos y monitoreo constante | Red de oficinas, comercios |

| Industrial | Diseño para ambientes hostiles, integración OT/IT | Componentes especializados, actualizaciones complejas | Plantas de energía, fábricas automatizadas |

Esta matriz funciona como guía rápida para seleccionar tecnologías y políticas según el contexto. A medida que avances en el tutorial, verás cómo estas clasificaciones influyen en la elección de topologías, dispositivos y mecanismos de seguridad.