4. Capa 2: Enlace de datos (Data Link)

La capa de enlace de datos actúa como intermediaria entre los medios físicos y las funciones de red. Proporciona encapsulación en tramas, control de errores básicos y un esquema de direccionamiento local para que los nodos compartan el mismo enlace sin interferencias.

Sus responsabilidades se suelen dividir en dos subcapas: LLC (Logical Link Control), que normaliza los servicios ofrecidos a capa 3, y MAC (Media Access Control), encargada del acceso al medio y de aplicar las reglas específicas de cada tecnología.

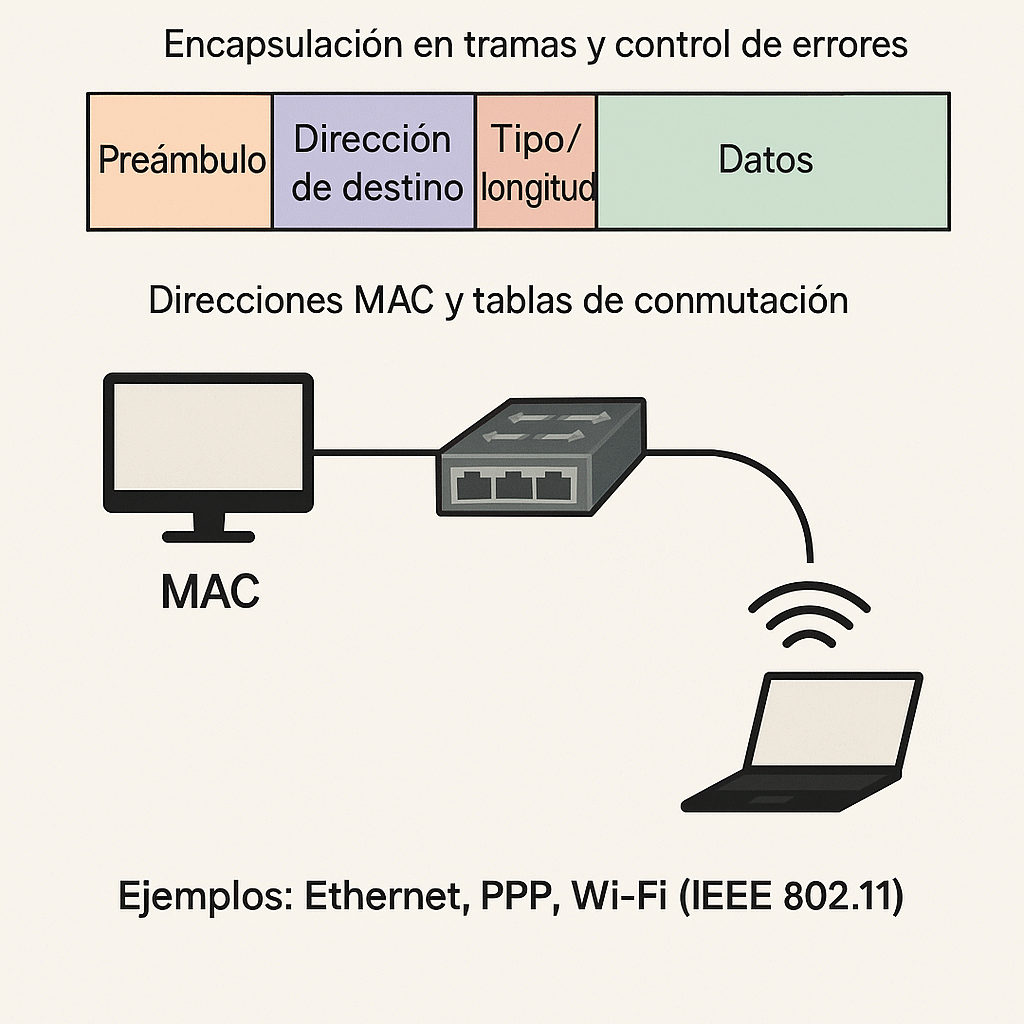

4.1 Encapsulación en tramas y control de errores

Un mensaje que llega desde la capa de red se encapsula en una estructura llamada trama. Aunque cada estándar define su propio formato, la mayoría de las tramas incluyen los siguientes campos:

- Preambulo y delimitadores: ayudan a sincronizar el reloj del receptor, indicando cuándo comienza la información útil.

- Direcciones de origen y destino: permiten identificar a los participantes dentro del mismo dominio de capa 2.

- Tipo o longitud: describe qué protocolo de capa 3 está contenido o cuántos bytes transporta la trama.

- Datos: carga útil proveniente de niveles superiores.

- Secuencia de verificación (FCS): normalmente un CRC de 32 bits u otra suma de comprobación para detectar errores.

El control de errores en capa 2 se concentra en la detección, no en la corrección. Si se identifica un error mediante el CRC, la trama se descarta y dependerá de capas superiores (por ejemplo TCP) solicitar la retransmisión. Aun así, se aplican mecanismos complementarios:

- Retransmisiones locales: algunos protocolos como HDLC o PPP pueden pedir que se reenvíe la trama dañada.

- Control de flujo sencillo: estándares como Ethernet incorporan el campo PAUSE (IEEE 802.3x) para pedirle a un interlocutor que reduzca la velocidad.

La eficiencia de una red depende de la correcta dimensión de sus tramas. Por ejemplo, las tramas jumbo en redes corporativas reducen la sobrecarga cuando se transfieren archivos grandes, mientras que en entornos con latencia alta conviene usar tramas más cortas para disminuir el impacto de los errores.

4.2 Direcciones MAC y tablas de conmutación

Cada interfaz de red física posee una dirección MAC (Media Access Control) única de 48 bits administrada por el IEEE. Los primeros 24 bits identifican al fabricante (OUI) y los restantes se asignan de forma secuencial. Este identificador permite que los dispositivos distingan si una trama les pertenece.

Los switches usan las direcciones MAC para construir tablas de conmutación:

- Escuchan las tramas entrantes y registran la dirección MAC de origen junto con el puerto por el que llegó.

- Cuando deben reenviar una trama, consultan la tabla: si conocen la MAC destino, envían los datos solo por el puerto asociado; si no, difunden la trama (flooding).

- Entradas inactivas se eliminan tras un tiempo para evitar que la tabla crezca indefinidamente.

Este comportamiento reduce el tráfico de difusión y segmenta la red en dominios de colisión independientes, lo que mejora la capacidad total. Además, los switches modernos aplican seguridad de puerto (port security) que limita cuántas MAC pueden registrarse en un mismo enlace, mitigando ataques como MAC flooding.

4.3 Ejemplos: Ethernet, PPP, Wi-Fi (IEEE 802.11)

Tres tecnologías representan las aplicaciones más comunes de la capa de enlace:

- Ethernet: define tramas con preámbulo, direcciones MAC de 48 bits y un CRC de 32 bits. En enlaces modernos, la segmentación se apoya en switches que operan completamente en capa 2, manejando VLAN (IEEE 802.1Q) para aislar tráfico y protocolos como STP o RSTP para prevenir bucles.

- PPP (Point-to-Point Protocol): pensado para enlaces seriales directos. Encapsula la información en tramas HDLC-lite, ofrece autenticación (PAP, CHAP) y negocia parámetros mediante LCP y NCP. Fue clave en conexiones dial-up y sigue vigente en enlaces WAN y túneles.

- Wi-Fi (IEEE 802.11): adapta la capa 2 al medio inalámbrico. Introduce mecanismos de contienda como CSMA/CA, tramas de administración y control (beacons, ACK) y direcciones MAC adicionales para manejar estaciones, puntos de acceso y distribución inalámbrica.

Pese a sus diferencias, las tres tecnologías comparten objetivos: encapsular datos, arbitrar el acceso al medio y garantizar que cada trama llegue intacta al siguiente salto. Comprender sus particularidades ayuda a elegir la opción adecuada según distancia, movilidad, seguridad y presupuesto.